Специалисты компании «Доктор Веб» предупреждают пользователей о распространении троянской программы Trojan.Fakealert.23300. Данный троянeц оснащен механизмами загрузки и запуска на инфицированной машине исполняемых файлов. Trojan.Fakealert представляет собой лжеантивирус, при запуске сообщающий пользователю о наличии на его компьютере вредоносного ПО, для удаления которого требуется приобрести платную версию этого «продукта».

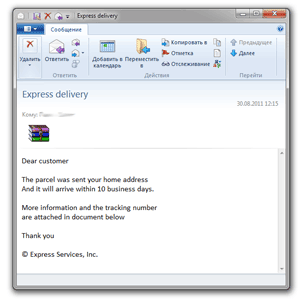

В апреле 2011 года через бот-сеть BlackEnergy начала распространяться спам-рассылка, в сообщения которой был вложен ZIP-архив с троянцем

Trojan.DownLoad.64325. Он, в свою очередь, загружал и запускал на компьютере пользователя

Trojan.Fakealert.23300. Сами «письма счастья» содержали информацию о посылке, которая якобы вскоре будет доставлена получателю послания.

Запустившись на компьютере жертвы,

Trojan.Fakealert.23300 копирует себя в папку C:\Documents and Settings\All Users\Application Data\ под именем qWTmtLDywFob.exe и вносит ряд изменений в системный реестр с целью отключить Диспетчер задач и прописать ссылку на указанный выше исполняемый файл в ветке, отвечающей за автозагрузку приложений. Кроме того, троянец проверяет языковую версию операционной системы: если Windows имеет русскую, польскую, украинскую или чешскую локализацию,

Trojan.Fakealert.23300 прекращает свою работу. В ресурсах троянца содержатся версии отображаемых им сообщений на нескольких языках, в том числе на английском, немецком и французском.

После успешного запуска

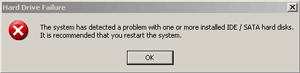

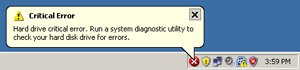

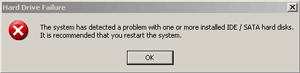

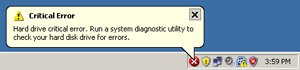

Trojan.Fakealert.23300 останавливает процесс антивирусной программы Microsoft Security Essentials, проверяет, не запущен ли он в виртуальной машине (в этом случае троянец прекращает свою работу), отключает проверку электронной цифровой подписи для загруженных программ и сохранение зоны, откуда был запущен файл, а также устанавливает пониженный рейтинг опасности файлам с расширениями .zip; .rar; .nfo; .txt; .exe; .bat; .com; .cmd; .reg; .msi; .htm; .html; .gif; .bmp; .jpg; .avi; .mpg; .mpeg; .mov; .mp3; .m3u; .wav; .scr. Затем троянец отключает в настройках Проводника демонстрацию скрытых и системных файлов, запрещает пользователю смену обоев Рабочего стола Windows (вместо них устанавливается черная заливка), очищает список последних открытых документов в Главном меню, прячет значки в Панели быстрого запуска и меню «Пуск», после чего демонстрирует на экране сообщение об ошибке жесткого диска и предлагает выполнить его проверку с помощью специальной утилиты.

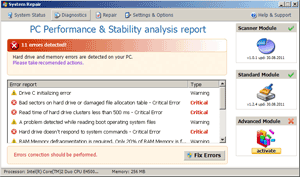

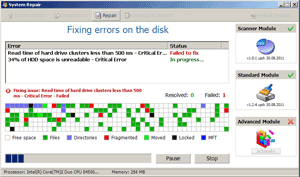

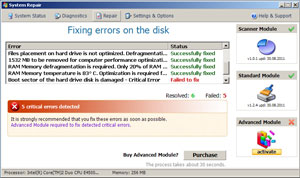

Вслед за этим троянец должен сохранить на диск файл из собственных ресурсов, содержащий ту самую «утилиту для проверки винчестера». Предполагается, что утилита выполнит «проверку» диска, обнаружит на нем «ошибки», после чего предложит пользователю приобрести полную версию этой программы, которая якобы позволит их исправить. По крайней мере, именно такой функционал, по всей видимости, закладывали в

Trojan.Fakealert.23300 его разработчики.

Однако благодаря допущенным в его коде ошибкам данная функция не работает (впрочем, это совершенно не означает, что она не будет работать в других модификациях). Интерфейс этой «утилиты для проверки дисков» показан на предложенных ниже иллюстрациях:

Trojan.Fakealert.23300 способен загружать зашифрованные исполняемые файлы и запускать их на инфицированном компьютере: в настоящее время он скачивает с удаленного узла троянец семейства TDSS. Есть основания полагать, что

Trojan.Fakealert.23300 создан с использованием специального конструктора.

Следовательно, в ближайшем будущем можно ожидать появления новых модификаций этой вредоносной программы.

В последнее время наблюдается отчетливая тенденция расширения функциональности угроз семейства Trojan.Fakealert, а также комбинирования свойств лжеантивирусов с вредоносными программами других типов.

Использована информация из официальной расылки компании "Доктор Веб".